L’importanza della sicurezza informatica nell’era dello smart working

Adottare misure a tutela dei dati personali e aziendali è chiave nell’era digitale e dello smartworking per scongiurare minacce informatiche.

Nell’era della trasformazione digitale e delle nuove tecnologie, non possiamo ignorare l’impatto profondo e radicale che la digitalizzazione ha avuto sul nostro modo di lavorare e comunicare. Gran parte di ciò che ci circonda è ormai intriso di tecnologia e digitalizzazione, cambiando paradigmi consolidati e creando nuove opportunità.

Di conseguenza, il lavoro, come lo conoscevamo, è stato profondamente influenzato: telelavoro e smart working sono pratiche sempre più diffuse che cambiano radicalmente la nostra concezione del lavoro, ma anche il tipo di minacce informatiche a cui proprio i sistemi informatici ci sottopongono.

Questi cambiamenti comportano la necessità di nuove competenze e una maggiore consapevolezza dei rischi associati alla digitalizzazione e alla sicurezza informatica. La raccolta e l’uso inadeguato dei dati, i cyberattacchi, la perdita di privacy: tutti questi sono rischi che derivano da un utilizzo improprio della tecnologia e dei software.

Ecco perché, pur esaltando i benefici della digitalizzazione, non dobbiamo mai dimenticare l’importanza della sicurezza delle reti digitali. Dobbiamo sempre essere consapevoli dei rischi legati alla sicurezza dei dati e prendere misure appropriate per proteggerci.

La stessa Unione Europea si sta adoperando su più fronti per promuovere la cyberresilienza, combattere la criminalità informatica e rafforzare la diplomazia informatica e la ciberdifesa con un quadro strategico di iniziative.

Nell’articolo seguente, ci immergeremo di più in questi concetti criticamente importanti. Daremo una panoramica su come la trasformazione digitale ha impattato la nostra vita quotidiana, dagli effetti sulla nostra dipendenza dalle tecnologie digitali, su come ha cambiato il nostro modo di lavorare e comunicare, fino all’impatto che la sicurezza informatica ha sulla nostra privacy. Buona lettura!

La crescente dipendenza dalle tecnologie digitali

Siamo entrati in un’epoca in cui siamo costantemente connessi e stimolati dalle tecnologie digitali. Questa realtà ha accompagnato l’umanità verso un’era di crescente dipendenza da tali innovazioni, cambiando drasticamente il modo in cui viviamo e ci rapportiamo con il mondo. Ma cosa significa realmente questa dipendenza?

Quando parliamo di dipendenza dalle tecnologie digitali, ci riferiamo all’intensità e alla frequenza con cui utilizziamo dispositivi come smartphone, tablet, computer e l’intera galassia di applicazioni e servizi digitali.

Che si tratti di rispondere a un’email urgentemente, fare acquisti online, ottenere indicazioni stradali o collegarsi con amici e familiari sui social media, molti di noi controllano i dispositivi digitali in modo compulsivo, quasi senza pensarci.

Implicazioni della dipendenza digitale

Se utilizzate correttamente, le tecnologie digitali possono arricchire la nostra vita, rendendola più facile e conveniente. Ci permettono di comunicare facilmente, lavorare in modo più efficiente, accedere a una quantità illimitata di informazioni e intrattenimento, e molto altro ancora. Ma quando la nostra dipendenza da queste tecnologie supera un certo punto, può cominciare a causare problemi.

- Deterioramento delle relazioni personali: sebbene le tecnologie digitali possano facilitare la comunicazione, una dipendenza eccessiva da esse può fare il contrario, causando isolamento e deterioramento delle relazioni personali.

- Salute mentale: l’uso eccessivo di tecnologie digitali può anche contribuire a problemi di salute mentale, come stress, ansia e depressione.

La nostra dipendenza dalle tecnologie digitali (non solo nell’attività lavorativa) è pertanto un fenomeno da approcciare con un atteggiamento bilanciato. Se da un lato il loro uso può portare benefici enormi, dall’altro è fondamentale prendere coscienza di come queste tecnologie stanno influenzando la nostra vita e, quindi, farne un uso responsabile, per assicurarci che i benefici superino i rischi potenziali.

La raccolta di dati nella società digitale

Nella società digitale, la raccolta di dati è diventata una prassi comune. Ogni volta che utilizziamo un’applicazione, navighiamo su un sito web o interagiamo con un servizio online, lasciamo dietro di noi delle “briciole di pane digitali” che possono essere raccolte da qualsiasi spyware e analizzate con estreme rapidità ed efficienza anche grazie a nuove soluzioni basate sul machine learning.

Questo flusso costante di dati ha permesso lo sviluppo di tecnologie più intelligenti e personalizzate, ma ha anche aperto la strada a serie preoccupazioni in termini di sicurezza e privacy.

La raccolta di dati può violare la privacy delle persone.

GPDP

Come avviene la raccolta di dati

- Tramite l’utilizzo di applicazioni e servizi web: Quando utilizziamo un’app o un servizio web, i dati sul nostro uso, come ad esempio il tempo trascorso, le interazioni e le preferenze, sono registrati e raccolti.

- Attraverso i cookie dei siti web: I cookie sono piccoli file di dati che vengono depositati sul dispositivo quando visitiamo un sito web. Essi permettono al sito di “ricordare” informazioni su di noi, come le preferenze di navigazione e la cronologia di navigazione.

- Tramite dati di terze parti: Alcune aziende raccolgono dati da varie fonti e li vendono a terzi. Questi dati possono includere informazioni demografiche, comportamentali e altre informazioni.

Dobbiamo essere pienamente consapevoli che, in questa era digitale, la quantità di dati personali che viene raccolta, analizzata e conservata è stupefacente. Ma non basta. Occore conoscere anche quali sono le implicazioni per la privacy.

La privacy e la protezione delle informazioni personali

I dati personali, in questo scenario, sono diventati una merce pregiata. Le società di tutto il mondo conducono affari miliardari, facendo leva su di essi. Ma dove ci colloca questo?

Pensiamo, per esempio, alle volte in cui eseguiamo una ricerca su Internet, inviamo un messaggio, faccioamo un acquisto online o semplicemente navighiamo sui social media. Ogni azione che compiamo genera dati: i tipi di prodotti che vi piacciono, le opinioni che esprimete, i luoghi che visitiamo.

Tutte queste informazioni vengono raccolte e utilizzate dalle aziende per profilare i nostri comportamenti e preferenze.

Questo avviene molto spesso senza che ne siamo pienamente consapevoli o che adottiamo basiliari misure di protezione. Ecco perché la protezione è diventata così vitale. Ma cosa significa esattamente?

Nel contesto delle politiche di sicurezza, la protezione delle informazioni personali prevede il diritto di mantenere il controllo, la conoscenza e la possibilità di scegliere in merito alla raccolta ed all’utilizzo dei dati. è importante notare che, sebbene le regole sulla privacy varino a livello globale, l’essenza è universale. Esistono varie leggi e regolamenti progettati per proteggere i dati personali, anche se l’attuale panorama digitale sembra metterle costantemente alla prova.

La privacy riguarda il diritto di mantenere privati determinati aspetti della nostra vita. Si tratta di avere il diritto di decidere chi può accedere a quali parti delle informazioni e quando possono farlo. Questo diritto è intrinsecamente legato alla libertà e dignità personale.

Per capire quanto sia importante la privacy e la protezione delle informazioni personali, basta pensare a ciò che si rischia in caso contrario: dalla manipolazione e sfruttamento commerciale dei dati, fino ai rischi per la violazioni della sicurezza personale e il furto d’identità.

Come vengono raccolte e utilizzate le informazioni senza consenso

Le tattiche impiegate per la raccolta di dati sono svariate e spesso intelligentemente mascherate.

- Cookies e tracciamento online: I cookies sono piccoli file di testo che vengono salvati sul computer quando visitiamo un sito web. Essi raccolgono dati come le pagine web visitate, gli interessi, la posizione e altro ancora. Questo consente ai siti web di fornire contenuti personalizzati e pubblicità mirata, spesso senza che ne siamo pienamente consapevoli.

- Applicazioni mobili: Moltissime applicazioni mobili raccolgono dati personali senza consenso esplicito. Questi possono includere i contatti, i messaggi e anche i dati presi dai sensori del telefono.

- Wi-Fi pubblico: Utilizzando il Wi-Fi pubblico, i nostri dati possono essere facilmente intercettati e raccolti da terze parti. Questo può includere le password, gli indirizzi email e le informazioni bancarie.

Le informazioni raccolte in questo modo vengono utilizzate per una serie di scopi, spesso senza il nostro consenso. Questo include:

- Profilazione del consumatore: I dati raccolti possono essere utilizzati per costruire profili dettagliati dei consumatori, che possono poi essere venduti a terze parti per scopi di marketing.

- Pubblicità mirata: I dati possono essere usati per esporci a pubblicità personalizzate basate sulla nostra attività e interessi online.

- Ottimizzazione del prodotto: Le aziende possono usare le informazioni raccolte per capire come i clienti utilizzano i loro prodotti e servizi e per fare delle migliorie.

- Ricerche di mercato: Le aziende possono utilizzare i dati raccolti per condurre ricerche di mercato e capire meglio le tendenze del mercato.

È importante sottolineare che, sebbene alcune di queste pratiche possano sembrare innocue, la raccolta e l’uso dei dati senza il consenso dell’utente possono avere gravi implicazioni per la privacy. I dati personali non sono solo un bene commerciale, ma una questione di dignità e diritti umani, quindi è bene attivarsi quanto prima che garantire la propria sicurezza informatica.

Il ruolo del consenso

Una delle chiavi per garantire la privacy e scongiurare la violazione dei dati è il consenso informato. Questo significa essere informati in maniera chiara e comprensibile su come i nostri dati verranno utilizzati prima che vi venga chiesto di dare il consenso.

Ciò guida anche il principio della minimizzazione dei dati, ovvero l’idea che solo i dati strettamente necessari per un determinato scopo dovrebbero essere raccolti e trattati. Questo è spesso espresso come “privacy by design”.

In questo nuovo mondo digitale, abbiamo acquisito il diritto di conoscere, di controllare e, in ultima analisi, di decidere su ciò che accade ai nostri dati personali. La privacy e la protezione dei dati personali non sono opzionali: sono diritti fondamentali che dovrebbero guidare la nostra interazione con la tecnologia digitale. Esercitate il vostro diritto!

Le tipologie di cyberattacchi e come possono colpire

Nella nostra società sempre più connessa, diventa essenziale capire i pericoli che ci circondano nell’universo digitale. Il cyberattacco, ossia un attacco informatico, rappresenta uno di questi pericoli. Conoscere le diverse tipologie ci rende già più preparati a farvi fronte. Come ci può colpire un malintenzionato? Vediamolo insieme.

Phishing

Il phishing è uno degli attacchi informatici più comuni utilizzati dai cybercriminali. In questo tipo di attacco, gli hacker inviano email o messaggi text che sembrano provenire da organizzazioni legittime, con l’obiettivo di ottenere informazioni specifiche, come username e password. La chiave per proteggersi dal phishing è la consapevolezza: mai cliccare su link sospetti o fornire dettagli personali a meno che non si sia del tutto certi della fonte.

Attacco Man-in-the-Middle (MitM)

Un attacco Man-in-the-Middle avviene quando i criminali informatici si infiltrano in una conversazione o una transazione online, fingendo di essere ciascuna delle parti coinvolte. Tali attacchi possono riuscire a intercettare dati sensibili come numeri di carte di credito o informazioni bancarie. Un modo efficace per difendersi da questi attacchi è utilizzare sempre connessioni sicure e crittografate quando si trasmettono informazioni sensibili.

Attacco DDoS

Un attacco Distributed Denial of Service (DDoS) mira a sovraccaricare un sistema, una rete o un sito web con una quantità ingente di traffico, così da renderlo inaccessibile. Questi attacchi possono essere particolarmente pericolosi per le aziende, poiché possono interrompere le operazioni commerciali per un periodo di tempo indeterminato. Disporre di un piano di backup, di buone misure di sicurezza e di un team di sicurezza esperto in sicurezza informatica sono essenziali per proteggere le informazioni da questi attacchi.

Ransomware

Il ransomware è un tipo di malware che, facendo leva sulla scarsa sicurezza delle applicazioni, cripta i dati dell’utente, rendendoli inaccessibili finché non viene pagato un riscatto. Un recente esempio di attacco ransomware è stato WannaCry, che ha colpito numerose organizzazioni a livello globale. Le migliori difese contri questi attacchi informatici includono l’aggiornamento regolare dei sistemi, l’evitare di cliccare su link o allegati sospetti, e l’inclusione di una soluzione di backup dei dati.

Un utente che comprende le diverse forme di attacchi informatici può prendere provvedimenti per proteggere la propria presenza digitale aumentando ilo proprio livello di sicurezza. Da qui, va sottolineato l’importanza di investire nell’educazione alla sicurezza digitale.

Gestione della sicurezza: consigli pratici per proteggere la propria privacy dagli attacchi informatici

Nell’era della trasformazione digitale, proteggere se stessi e la propria privacy online è diventato un aspetto cruciale. Ma come possiamo fare ciò in modo efficace? Questo richiede un’attenta comprensione dei rischi e delle misure appropriate per combatterli.

Rigorosi controlli sulla privacy – la privacy online inizia con il controllo delle opzioni privacy offerte dai vari servizi e applicazioni che utilizziamo. Modificare le impostazioni di privacy sugli account social e sui dispositivi personali, limitando l’accesso alle informazioni sensibili è fondamentale.

Cautela – è sempre bene usare la massima cautela quando ci viene chiesto di inserire dettagli personali online. Dobbiamo essere vigili e farci domande pertinenti, come: Serve veramente condividere quella informazione? Chi la sta raccogliendo e qual è lo scopo della raccolta?

Password complesse – nella gestione delle identità, è bene evitare l’uso di password facilmente indovinabili o generiche. Una password robusta e unica per ciascun account può significare la differenza tra mantenere al sicuro le informazioni personali e diventare vittima di un attacco informatico. È anche buona norma cambiare le password regolarmente.

Disattivare la localizzazione non necessaria – molti dispositivi e applicazioni hanno servizi di localizzazione che tracciano la posizione. Se non è necessario, è meglio disattivare questa funzione per proteggere ulteriormente la propria privacy e tutelare la sicurezza delle informazioni.

Tenersi aggiornati – Infine, è essenziale essere ben informati riguardo le ultime minacce informatiche alla sicurezza online. Seguire blog e notizie sulla sicurezza cibernetica può aiutare a rimanere un passo avanti rispetto ai cybercriminali.

Utilizzare una VPN – Usare una rete privata virtuale (VPN) è un’ottima maniera per proteggere la tua identità online. Un VPN maschera il tuo indirizzo IP, rendendo più difficile per gli hacker localizzare il tuo dispositivo o intercettare le tue comunicazioni.

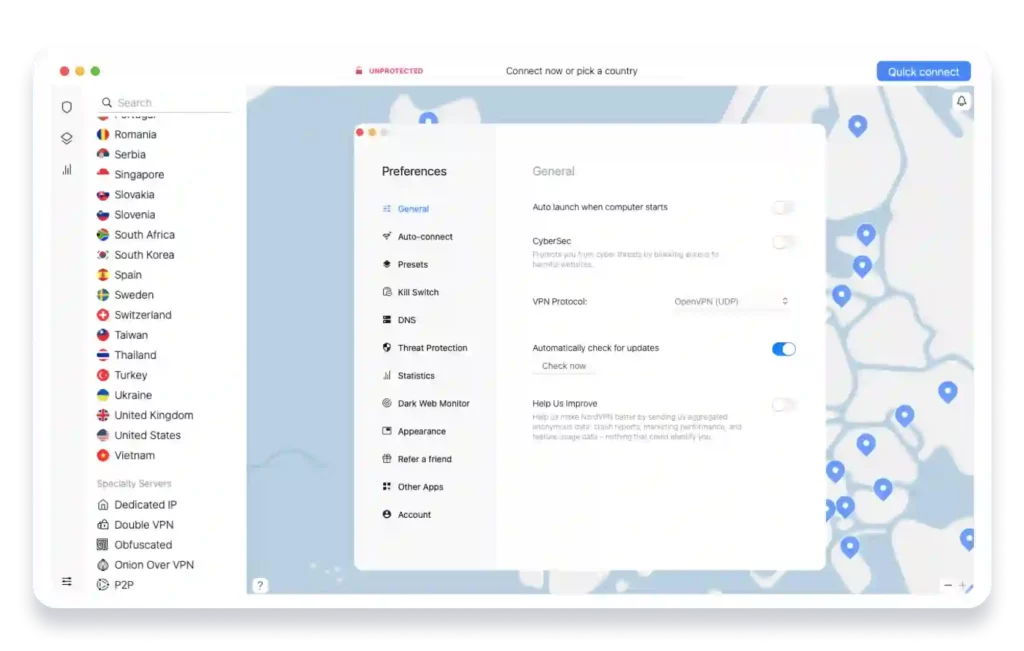

In questo scenario, soluzioni di sicurezza come NordVPN emergono come strumenti ideali contro le minacce informatiche online. Ma cosa rende NordVPN così speciale nel contesto della cyber security?

- Tecnologia avanzata: NordVPN utilizza una tecnologia di crittografia avanzata per garantire che i dati relativi agli utenti siano protetti da occhi indiscreti. Questo significa che, anche se qualcuno dovesse intercettare la tua connessione, non sarebbe in grado di decifrare le informazioni trasmesse.

- Server globali: Con migliaia di server in tutto il mondo, NordVPN garantisce una connessione veloce e affidabile. Questo permette agli utenti di accedere a contenuti georestrittivi e di navigare come se fossero in un altro paese.

- No-log policy: A differenza di molti altri provider VPN, NordVPN ha una politica rigorosa di no-log. Ciò significa che non registrano, monitorano o conservano alcuna attività dell’utente, garantendo una completa privacy.

- Kill Switch: In caso di interruzione improvvisa della connessione VPN, la funzione Kill Switch interrompe automaticamente la connessione a Internet, garantendo che i dati sensibili non vengano esposti.

- Threat Protection: Questa funzionalità di NordVPN fornisce uno strato di sicurezza aggiuntivo, rendendo la navigazione su internet ancora più sicura bloccando siti pericolosi, pubblicità e tracker, oltre a identificare i file infetti da malware.

- Meshnet: Meshnet è una funzionalità innovativa di NordVPN che permette agli utenti di accedere a dispositivi o a tunnel privati e crittografati. Gli utenti possono collegarsi ad altri dispositivi da qualsiasi luogo, invece che connettersi al server di una VPN.

Approftta dell’offerta dal 18 ottobre fino al 29 novembre 2023:

- Fino al 69% di sconto – Chi acquisterà i piani di 2 anni potrà ricevere fino al 69% di sconto per una protezione VPN Premium.

- 3 mesi extra – Chi acquisterà i piani di 2 anni o di 1 anno riceverà automaticamente 3 mesi extra!

Per trasparenza, è opportuno rendere chiaro che lavoriamo in partnership con NordVPN e che SpremuteDigitali guadagnerà una commissione sulle sottoscrizioni al servizio. Sappi anche che ogni affiliato da noi proposto è accuratamente analizzato e vagliato prima di stabilire qualsiviglia acorrdo, allo scopo di garantire sempre il massimo servizio a chi ci legge.

Conclusioni: Le sfide future della sicurezza nell’era della trasformazione digitale

La trasformazione digitale ha portato con sé una serie di cambiamenti significativi nel modo in cui viviamo, lavoriamo e interagiamo. Questo nuovo panorama digitale offre opportunità enormi, ma presenta anche una serie di minacce alla sicurezza personale e alla sicurezza informatica che non possono essere ignorate.

Perché? Perché ogni volta che ci colleghiamo a internet, ci esponiamo potenzialmente a rischi e attacchi informatici.

Ogni giorno, milioni di dati vengono creati, raccolti e analizzati in cloud facendo leva sulla vulnerabilità o sull’assenza di soluzioni essenziali come un banale antivirus e firewall. Aziende globali, governi e anche singoli criminali hanno accesso a queste informazioni. E molto spesso, tutto questo avviene senza il nostro consenso esplicito.

L’errore più comune è pensare di non essere il bersaglio ideale. Nessuno è completamente al sicuro dai pericoli del cyberspace. Anche un singolo clic errato può portare a conseguenze disastrose.

Una delle grandi sfide nel futuro della sicurezza informatica sarà quindi la protezione dei dati. I dati personali stanno diventando la valuta del mondo digitale e bisogna agire ora per proteggerli adottando adeguate pratiche di sicurezza e seguendo i migliori standard di sicurezza.

Per le aziende è dunque imperativo creare internamente una cultura della sicurezza per la tutela dei dati aziendali evitando il presentarsi di incidenti di sicurezza che possano mettere a repentaglio dati finanziari e informazioni riservate.

FAQs

Q: Cos’è una VPN?

Una VPN, o Virtual Private Network, è uno strumento che crea una connessione sicura tra l’utente e Internet. Crittografa i dati, nasconde l’indirizzo IP dell’utente e previene l’accesso non autorizzato ai dati.

Q: Perché dovrei usare NordVPN?

NordVPN offre una delle soluzioni VPN più sicure e affidabili sul mercato. Con una vasta rete di server, una politica rigorosa di no-log e una tecnologia di crittografia avanzata, garantisce una navigazione sicura e privata.

Q: Come posso iniziare con NordVPN?

Visita il sito web di NordVPN, scegli un piano di abbonamento, scarica l’applicazione e connettiti. È semplice e intuitivo, adatto sia agli esperti di tecnologia che ai principianti.

Q: Cos’è la sicurezza informatica?

La sicurezza informatica è il processo di protezione dei dati, dei sistemi e delle reti da minacce informatiche. Comprende l’implementazione di misure di sicurezza tecniche e organizzative per prevenire l’accesso non autorizzato, la divulgazione, la modifica o la distruzione dei dati.

Q: Quali sono le minacce alla sicurezza informatica?

Le minacce alla sicurezza informatica possono includere virus informatici, malware, attacchi di hacking, phishing, furto di identità, attacchi DDoS e molti altri. Queste minacce possono essere rivolte sia ai dispositivi individuali che ai sistemi informatici aziendali.

Q: Quali sono le tecnologie di sicurezza più comuni?

Alcune delle tecnologie di sicurezza più comuni includono firewall, antivirus, software di rilevazione delle intrusioni, cifratura, autenticazione a due fattori, VPN e sistemi di monitoraggio dei log. Queste tecnologie aiutano a proteggere i sistemi informatici e a prevenire attacchi.

Q: Come posso proteggere il mio dispositivo da minacce informatiche?

Per proteggere il tuo dispositivo da minacce informatiche, è consigliabile utilizzare un software antivirus aggiornato, mantenere il sistema operativo e le applicazioni aggiornate, evitare di fare clic su link o allegati sospetti, utilizzare password complesse e connettersi solo a reti Wi-Fi sicure.

Q: Qual è l’importanza della sicurezza informatica nel cloud?

La sicurezza informatica nel cloud è estremamente importante perché i dati memorizzati nel cloud possono essere accessibili da qualsiasi dispositivo connesso a Internet. È essenziale implementare misure di sicurezza adeguate, come la crittografia dei dati e l’autenticazione forte, per proteggere i dati sensibili memorizzati nel cloud.

Q: Come sviluppare una strategia di sicurezza informatica efficace?

Per sviluppare una strategia di sicurezza informatica efficace, è necessario valutare i potenziali rischi per la sicurezza, identificare le aree vulnerabili, implementare misure di sicurezza tecniche e organizzative, educare gli utenti sulle best practice di sicurezza e monitorare costantemente i sistemi per rilevare eventuali violazioni.

Q: Chi sono i professionisti della sicurezza informatica?

I professionisti della sicurezza informatica sono esperti che si occupano di proteggere i sistemi informatici da minacce informatiche. Possono essere ingegneri della sicurezza informatica, analisti della sicurezza, esperti di forensica informatica, esperti di risposta agli incidenti e molto altro.

Q: Cosa sono le best practice di sicurezza informatica?

Le best practice di sicurezza informatica sono linee guida e procedure raccomandate per proteggere i sistemi informatici da minacce informatiche. Queste includono pratiche come l’uso di password complesse, l’aggiornamento regolare del software, la limitazione dell’accesso ai dati sensibili e la formazione degli utenti su come riconoscere e evitare attacchi informatici.

Q: Quali sono le misure di sicurezza informatica di base?

Alcune delle misure di sicurezza informatica di base includono l’installazione di un software antivirus, l’uso di password complesse e uniche, la cifratura dei dati sensibili, l’aggiornamento regolare del software e l’implementazione di un firewall per monitorare e controllare il traffico di rete.

Q: Qual è il ruolo dei sistemi di sicurezza informatica nel proteggere le aziende dai rischi?

I sistemi di sicurezza informatica svolgono un ruolo fondamentale nella protezione delle aziende dai rischi legati alle minacce informatiche. Questi sistemi monitorano e rilevano attività sospette, proteggono i dati sensibili, prevengono attacchi informatici e aiutano a mantenere la conformità con le normative sulla protezione dei dati.

L’importanza della sicurezza informatica nell’era dello smart working